Le criptovalute hanno reso Internet un posto insicuro

Internet non è mai stato un posto sicuro e oggi lo è ancora meno. Blockchain e Criptovalute espongono i nostri computer e smartphone a maggiori rischi informatici.

Internet non è mai stato un posto sicuro e oggi lo è ancora meno. Blockchain e le Criptovalute hanno aumentato il livello di Insicurezza, esponendo ulteriormente i nostri computer e smartphone a maggiori rischi informatici. Tutti i nostri dispositivi sono diventati target dei Criminal Hacker.

Per quale ragione? Guadagnare Criptovalute.

Prima di approfondire come, perché e le tecniche dei cyberattacchi, diamo alcune definizioni.

Cosa sono Blockchain, Bitcoin e Mining

La Blockchain è un processo. È costituito da una rete distribuita di sistemi che condivide le risorse informatiche (banda, CPU, memoria). Questo sistema crea e mette a disposizione dei suoi partecipanti un database che memorizza tutte le transazioni e i relativi dati che sono chiamati blocchi.

Le transazioni sono effettuate solo se i blocchi sono validati. Il processo di validazione dei blocchi prevede una fase di verifica e di approvazione da parte della maggioranza della rete.

Coloro che partecipano alla validazione dei blocchi sono chiamati Miner. L’intervento dei Miner ha un costo in termini di potenza di calcolo dei dispositivi ed energia elettrica. Per questo motivo, i Miner, sono remunerati con la Criptovaluta.

Blockchain e Criptovalute: il nuovo target dei Criminal Hacker

“Segui i soldi...” lo diceva Giovanni Falcone ai colleghi statunitensi che volevano imparare come trovare le infiltrazioni mafiose nella Società. Non dobbiamo quindi stupirci del perché oggi i Criminal Hacker abbiano preso di mira Blockchain e Criptovalute: per soldi.

Come? Con due possibili modalità:

1. Attacco Mining Malware: trasformando qualsiasi dispositivo connesso in rete in un Miner;

2. Attacchi 51%: effettuando attacchi diretti sulle stesse Blockchain di Criptovaluta.

I due attacchi hanno in comune diverse fasi e modalità di esecuzione. Entrambi vanno a costituire inizialmente una Botnet. Una botnet è una rete controllata da un botmaster e composta da dispositivi infettati da malware specializzato.

Blockchain e Criptovalute: Fasi del Cyberattack

La prima fase è l’hacking del dispositivo.

Ha lo scopo di accedere al dispositivo target (computer, router, siti web, mobile device, IOT device, …).

Questa fase può essere condotta utilizzando due possibili modalità: exploit o phishing.

MODALITA’ 1: L’exploit è un malware e/o uno script e/o un eseguibile che sfrutta una vulnerabilità nota (se la vulnerabilità non è nota pubblicamente si chiama zeroday) presente in uno specifico asset informatico.

I Criminal Hacker effettuano costantemente attività di network scan delle reti per identificare i sistemi che hanno specifiche vulnerabilità. Una volta identificati, i Criminal Hacker utilizzano gli exploit delle vulnerabilità per prendere il possesso e il controllo del target.

MODALITA’ 2: Il phishing ha lo scopo di ingannare la vittima e installare direttamente il malware di mining o eseguire direttamente uno specifico exploit.

La seconda fase dell’attacco è la costruzione della botnet. La rete controllata dai Criminal Hacker (botmaster) è di fatto composta proprio dai vari dispositivi infetti/hackerati.

La fase conclusiva corrisponde all’esecuzione dell’attacco vero e proprio. Come abbiamo indicato, l’attacco potrà essere di Malware di Mining o Attacco 51%

Cyberattack Mining Malware

Stiamo parlando dei Crypto Mining Malware. Sono Malware silenziosi che infettano i device saturando le performance di calcolo. Questo Malware non danneggia il computer/dispositivo, non sottrae dati o credenziali di accesso bancarie, ma sfrutta al massimo le capacità di calcolo delle risorse dei device infettati.

L’obiettivo? Fare Mining ed essere ricompensati con Criptovalute, il tutto sfruttando i nostri dispositivi e a nostra completa insaputa.

Kaspersky Lab ha scoperto che un gruppo di Criminal Hacker, sfruttando questa tiplogia di attacco informatico, ha guadagnato oltre 7milioni di dollari in soli 6 mesi.

È nulla rispetto ai $ 175 milioni guadagnati in Monero (Monero è una Criptovaluta). La ricerca di Palo Alto Network dichiara che il 5% della Criptovaluta Monero in circolazione è stata creata proprio da Malware di Mining.

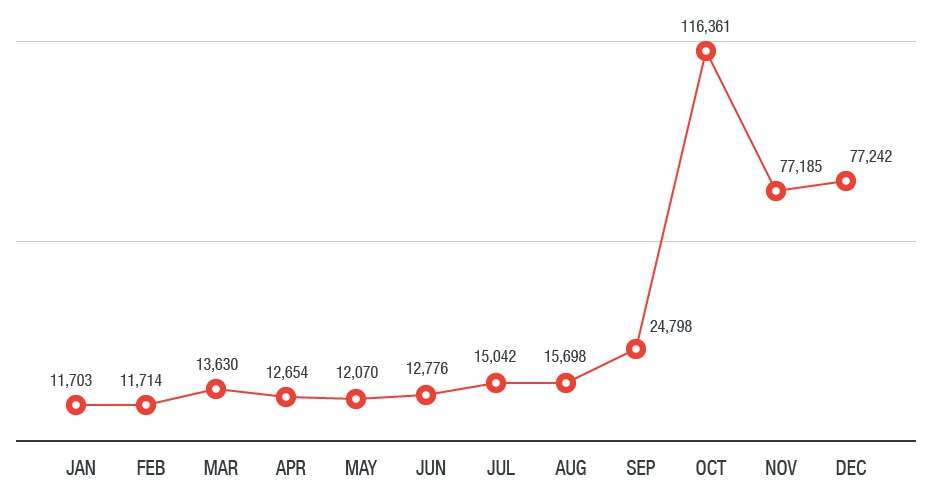

Nel 2017, oltre 2,7 milioni di utenti hanno subito un attacco di Malware di Mining con un incremento del 50% degli attacchi rispetto al 2016.

Fonte Trend Micro: Rilevamenti di malware di mining di criptovaluta nel 2017

ATTACCO 51%

Abbiamo detto che in una Blockchain la validazione di blocchi e transazioni deve essere validata dai partecipanti della Blockchain.

L’attacco 51 per cento sfrutta proprio questo principio.

Siamo nella fase conclusiva dell’attacco. I Criminal Hacker o gruppi criminali hanno creato la botnet, che è costituita dai dispositivi infetti/hackerati. Se la botnet supera il 50% della potenza di calcolo della Blockchain è possibile sferrare l’attacco 51%.

I Miner, dunque, potranno propagare sulla Blockchain falsi blocchi con operazioni fraudolente che, essendo “certificati” dalla maggioranza della rete, verranno validati, causando perdita di fondi e danni inimmaginabili.

In questi mesi diverse Criptovalute sono state attaccate con questa modalità.

Solo per citarne alcune: Verge (danno stimato intorno a 1,7 $ milioni), Canrail (oltre 35 Milioni di dollari di perdita) Bitcoingold, (circa $17.5 milioni di perdita), Zencash, ($550.000 di perdita)…

È comunque possibile sferrare un attacco 51% senza costruire una botnet.

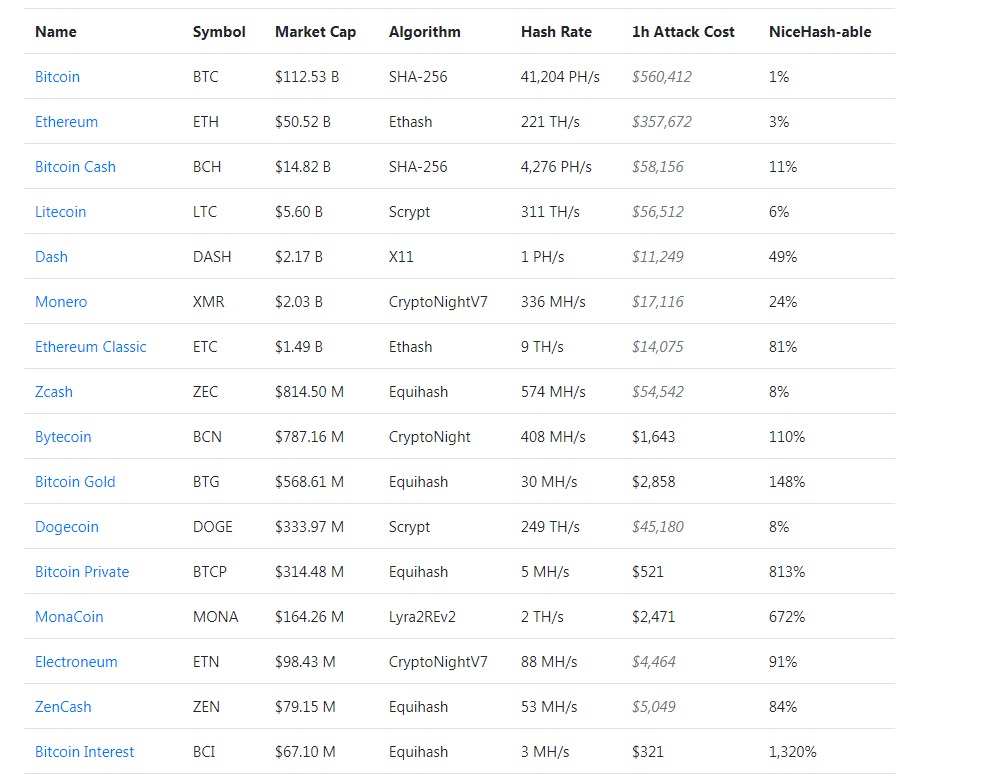

In questo caso abbiamo la necessita di un “investimento” iniziale. A puro scopo didattico, per sferrare un attacco 51% contro i due colossi delle Criptovalute Bitcoin e Ethereum sono necessari circa 400.000/500.000 dollari all’ora.

L’investimento viene drasticamente ridimensionato se il target sono le Criptovalute più piccole come Bytecoin e Bitcoin Private; in questo caso bastano solo 700 dollari all’ora.

Ricordiamoci sempre che il reale costo per i Criminal Hacker è nullo, poiché utilizzano i nostri dispositivi infetti/hackerati.

Fonte: crypto51.app

BlockChain e Criptovalute: un rischio in evoluzione

I dati statistici, gli eventi degli ultimi mesi e gli interessi economici appena descritti dimostrano nei fatti come la Blockchain e le Criptovalute siano il target di riferimento dei Criminal Hacker.

Prepariamoci, noi tutti, con i nostri dispositivi informatici a prender parte inconsapevolmente a questa criminal sharing economy (le botnet).

Ma nulla è perduto; abbiamo la possibilità di tutelarci e proteggersi con alcuni semplici passaggi:

- Prestare attenzione a non farci ingannare dalle email di phishing;

- Mantenere aggiornati i nostri antivirus;

- Scaricare software solo da fonti certe;

- Effettuare gli aggiornamenti dei nostri software;

- Effettuare verifiche di sicurezza periodica dei nostri sistemi con servizi di Vulnerability Assessment e Network scan.