Milioni di cellulari a rischio hacker

Scoperta una nuova vulnerabilità che mette a rischio milioni di dispositivi mobili. Così un malintenzionato o un Criminal Hacker può intercettare il traffico dati

Da qualche giorno è stata resa nota la vulnerabilità relativa al protocollo di connessione Wireless Bluetooth. Questa vulnerabilità mette a rischio milioni di cellulari e di dispositivi: permette ad un malintenzionato o Criminal Hacker di intercettare completamente il traffico dati dei dispositivi target.

Cos'è il Bluetooth

Il Bluetooth è uno standard di trasmissione dati senza fili. Permette di connettere e di scambiare dati e informazioni tra i dispositivi attraverso una frequenza radio. Il raggio di azione è di qualche decina di metri. E' uno standard economico e abbastanza affidabile in termini di sicurezza. Questo protocollo di connessione dati è di fatto non solo usato dagli smartphone e dai tablet in uso ai normali cittadini ma è diventato parte integrante delle Smart Home (domotica domestica), Smart City e anche a livello industriale. E' stata Ericsson a definire la tecnologia Bluetooth, per poi essere gestita da una vera e propria organizzazione in seguito: la Bluetooth Special Interest Group (SIG), costituita nel 1999.

La nota di colore è la scelta del nome: Bluetooth. Deriva da Harald Blåtand (in inglese Bluetooth) che era riuscito ad introdurre la religione cristiana nella penisola scandinava. La capacità del re di riuscire a "connettere" e "comunicare" è stata la ragione della scelta.

Come funziona il Bluetooth

Sono milioni i dispositivi abilitati ad utilizzare il protocollo Bluetooth. E' diventato un punto di riferimento non solo per gli smartphone ma anche soprattutto per il mondo delle Smart City, Smart Home e per il mondo industriale. Proprio per questo motivo, il SIG, l'organizzazione che gestisce questa tecnologia nella versione 2.1 (siamo arrivati alla versione 5.0) ha introdotto una serie di misure di sicurezza ulteriori.

Nello specifico è stato introdotto il SSP (Secure Simple Pairing). E' una tecnica che permette di far comunicare in sicurezza i dispositivi connessi: attraverso lo scambio di chiavi privata e pubblica (ECDH). La chiave pubblica viene scambiata tra i dispositivi per creare una chiave simmetrica condivisa per l’accoppiamento, questa chiave viene indicata come link key.

Per intenderci la connessione tra i dispositivi viene gestita condividendo lo stesso PIN di abilitazione del Bluetooth. Grazie a questa chiave viene generata la Link Key che permette la connessione e in automatico la Encryption Key per la cifratura delle informazioni in transito tra i dispositivi stessi.

La vulnerabilità di Bluetooth

E' stata identificata una grave vulnerabilità sul protocollo di connessione Bluetooth. La vulnerabilità (CVE-2018-5383) consente di effettuare un attacco di prossimità intercettando e decifrando il traffico tra i dispositivi target. I dispositivi Bluetooth (dalla versione 2.1 o successive) possono essere vittime di questa criticità. La vulnerabilità opera a livello di pairing (accoppiamento dei dispositivi) iniettando una chiave pubblica arbitraria che permette al Criminal Hacker di identificare la link key. In questo modo il malintenzionato può intercettare il traffico dei dispositivi.

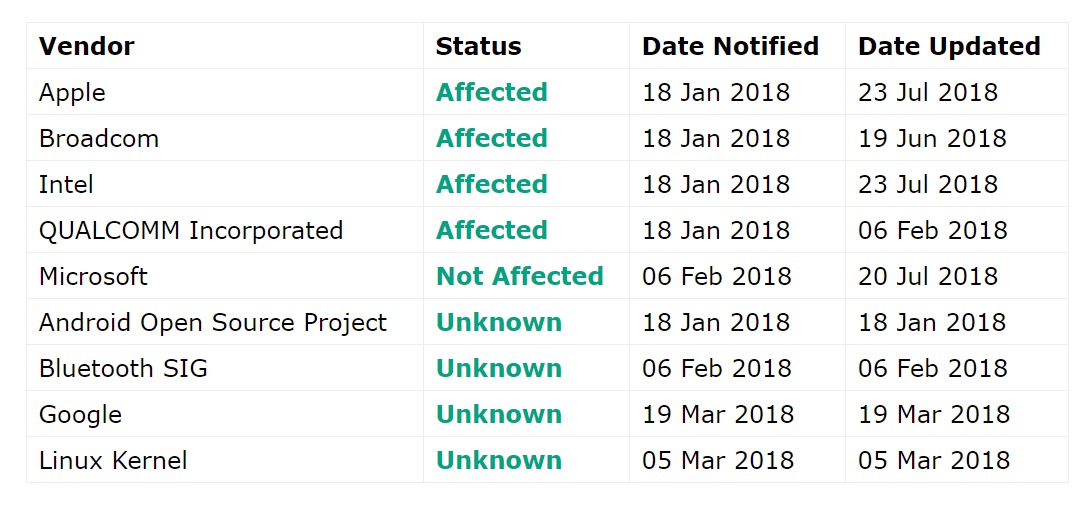

Risultano vulnerabili i seguenti dispositivi: Apple, Broadcom, Intel e Qualcomm. Non ci sono informazioni per Android e Linux.

Questa vulnerabilità rappresenta un rischio concreto e una opportunità per il Cybercrime.

Si consiglia fortemente di verificare la disponibilità di aggiornamenti del proprio smartphone e dispositivi.

Protocolli di Connessione Wireless Sotto Attacco

Forse sarà un caso, ma è interessante notare come in questi primi mesi del 2018, il numero di vulnerabilità segnalate che fanno riferimento ai protocolli di comunicazione è in costante aumento. Il Bluetooth è stato solo l'ultimo, dobbiamo citare anche Zwave e Zigbee che rappresentano i principali protocolli di comunicazione Wireless maggiormente in uso in ambito IoT.

Nel 2020 si prevedono oltre 20,4 Miliardi di dispositivi interconnessi. La nostra privacy, la nostra casa, la nostra società sarà non solo connessa ma diventerà sempre più interconnessa.

Tanti oggetti che si parleranno tra loro attraverso diversi protocolli.... se uno solo di loro risultasse vulnerabile, tutto il sistema sarebbe a rischio. E' quindi necessario affrontare e gestire i vari dispositivi non più singolarmente ma in maniera aggregata.

Il singolo dispositivo ha valore solo se è parte integrante del sistema e il sistema ha valore se considera anche il singolo dispositivo. Stiamo parlando in termini di Cybersecurity.. e non solo.